NSSRound#17 Basic web

NSSRound#17 Basic web

真签到

审题

一个登录界面

看到页面名字Robots?

转到robots.txt

看到加密

知识点:

加密解密。

解题

-

hint解密,使用Hex加密方式解出

用户名熟悉吗,新生赛可遇见过哦~.记得用户名全用小写哦~~

-

username使用棋盘密码,解出ctfer。

-

password使用base32和base64加密,解出c9fa95881ea0152791d4a759dacd79de,再用md5解出密码Nss

登录看到界面

ctrl+u看到下一界面跳转。

使用732339662,1绕过。

可绕过原因是有,或者<等符号is_numerir函数返回false,如果使用abc等字符绕过返回0。

得到flag

真的是文件上传吗?

审题

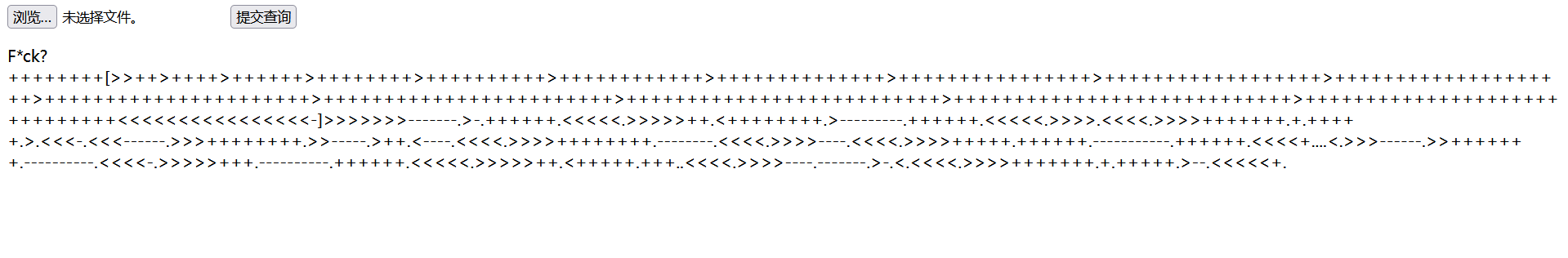

看到题目是一个文件上传界面,还有一些brainfuck密文。

解出为

You want a hint?

Give me a flag!!!!

And you will hava hint!

知识点

flask模版的SSTI注入。

解题

-

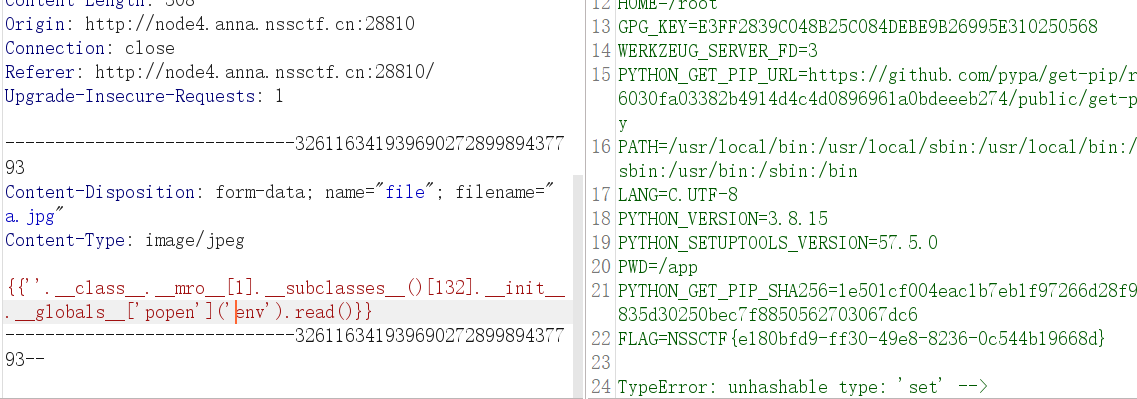

先用bp抓个包,上传个图片,将内容改为{{4*4}}

-

发现SSTI漏洞。

-

找到指定的类

- 看到全部类。

-

找到可利用类os._wrap_close,为132。

-

读取环境变量env得到flag

热门相关:神医嫁到 混在三国当军阀 君归矣 士子风流 与校花同居:高手风流